먹튀 없는 바카라 사이트칼럼

이스트시큐리티 먹튀 없는 바카라 사이트 전문가의 전문 먹튀 없는 바카라 사이트 칼럼입니다.

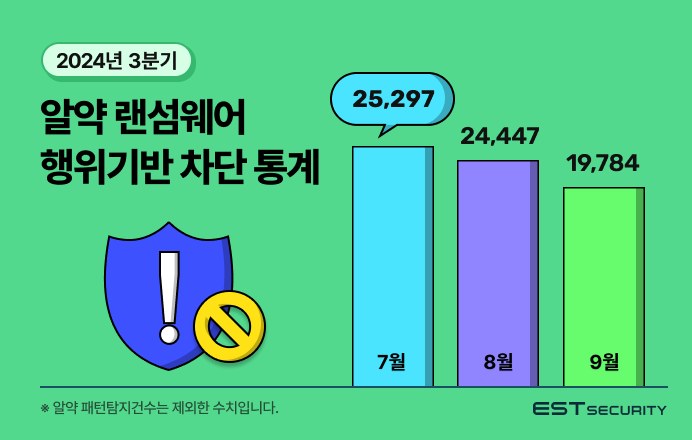

2024년 3분기 알약 먹튀 없는 바카라 사이트 행위기반 차단 건수 총 69,528건!

안녕하세요!

이스트시큐리티 시큐리티대응센터(ESRC)입니다.

2024년 3분기 자사 백신 프로그램 ‘알약’에 탑재되어 있는 ‘먹튀 없는 바카라 사이트 행위기반 사전 차단’기능을 통해 총 69,528건의 먹튀 없는 바카라 사이트 공격을 차단했으며, 이를 일간 기준으로 환산하면 일 평균 755건의 먹튀 없는 바카라 사이트 공격이 차단된 것으로 볼 수 있습니다.

이번 통계는 개인 사용자를 대상으로 무료 제공하는 공개용 알약 백신프로그램의 ‘먹튀 없는 바카라 사이트 행위기반 사전 차단 기능’을 통해 차단된 공격만을 집계한 결과입니다.

다음은 ESRC에서 선정한 2024년 3분기 주요 먹튀 없는 바카라 사이트 동향입니다.

1) ESXi,먹튀 없는 바카라 사이트 공격자들의 주요 공격 타깃으로 부상

2) 리눅스 시스템을 타깃으로 하는 먹튀 없는 바카라 사이트 증가

3) 먹튀 없는 바카라 사이트 조직의 공격 전술 변화

4) 3분기새로 등장한RaaS소개

ESXi는 VMware의 하이퍼바이저로, ESXi 서버를 장악하면 해당 서버에서 동작 하는 다양한 가상 머신에 영향을 미칠 수 있기 때문에 먹튀 없는 바카라 사이트 공격자들의 주요 공격 타깃으로 자리 매김 하였습니다.

6월, VMware ESXi 에서 인증 우회 취약점(CVE-2024-37085)이 발견된 이후, 아키라(Akira) 및 블랙바스타(BlackBasta), 블랙바이트(Black Byte) 등 다수의 해킹 그룹에서 적극적으로 해당 취약점을 악용하고 있으며, 이미 해당 취약점을 악용할 수 있는 툴이 개발된 것으로 확인되었습니다.

또한, 최근 발견된 Play 먹튀 없는 바카라 사이트의 변종 역시 VMware ESXi 환경을 대상으로 공격 하도록 설계된 것으로 확인되어,VMware ESXi를 타깃으로 하는 먹튀 없는 바카라 사이트의 공격은 지속되고 또 더욱 거세질 것으로 예상됩니다.

윈도우보다 상대적으로 안전하다고 간주된 리눅스 서버를 공격하는 먹튀 없는 바카라 사이트가 증가하고 있습니다.

Mallox 먹튀 없는 바카라 사이트의 변종이 발견 되었는데,이전에는 윈도우 시스템만을 대상으로 했지만 최근에는 리눅스 시스템도 공격할 수 있도록 업데이트되었습니다.

또한 크립티나(Kryptina) 코드를 기반으로 하는 새로운 맬록스(Mallox) 먹튀 없는 바카라 사이트의 변종도 추가로발견되었습니다. 이 새로운 변종은 크립티나(Kryptina)라는 먹튀 없는 바카라 사이트의 유출된 코드를 기반으로 하고 있으며, 리눅스 시스템에서의 공격을 위해 설계되었습니다.

크립티나는2023년 말 리눅스 시스템을 대상으로 하는 저비용 서비스형 먹튀 없는 바카라 사이트(RaaS)로 출시됬지만 많은 주목을 받지는못했으나,2024년 2월 해킹 포럼에 소스코드가 유출되면서 공격자들이 유출된 크립티나의 소스코드를 활용하여 Mallox 먹튀 없는 바카라 사이트 변종을 제작하였습니다. 이 변종은 'Mallox Linux 1.0' 라고 명명되었습니다.

먹튀 없는 바카라 사이트 공격 전술이 변화하고 있는 가운데, 최근 발견된 Qilin 먹튀 없는 바카라 사이트 변종이 주목받고 있습니다. 이 변종은 특정 엔드포인트에서 Chrome 브라우저에 저장된 자격증명을 탈취하는 것으로 나타났습니다. 탈취한 자격증명은 다단계 인증(MFA)가 설정되지 않은 VPN을 통해 네트워크 접근에 사용됩니다.

LukaLocker는 Volcano Demon 그룹이 배포하는 먹튀 없는 바카라 사이트로 파일을 암호화하고 이중 갈취 전술을 사용합니다.Windows와 Linux 시스템을 타겟으로 하며, 공격자는 관리자 자격 증명을 활용하여 피해자의 네트워크에침투하며, 특이한점은 익명의 번호로 빈번히 전화를 걸어 피해자를 압박한다는 점입니다.

CosmicBeetle조직이 만든ScRansom이라는 먹튀 없는 바카라 사이트도 발견 되었습니다.ScRansom은 Scarab먹튀 없는 바카라 사이트가 개선된 버전으로, 주로 유럽, 아시아, 아프리카 및 남미의 중소기업을 공격타깃으로 하며 주로 무차별 대입 공격과 알려진 보안취약점을 활용하여 침투하는 것으로 확인되었습니다.CosmicBeetle는 RansomHub라는 먹튀 없는 바카라 사이트 플랫폼과 협력해 공격력을 강화했으며, LockBit을 모방해 더 많은 몸값을 요구하기도 합니다.

3분기에도 새로운 RaaS 그룹들이 등장했습니다.

Cicada3301은 3분기에 새롭게 등장한RaaS그룹으로 과거의 유명한 암호학 퍼즐의 이름을 차용했습니다.Rust로 작성되어 크로스플랫폼을 지원하며주로Vmware ESXi와 같은 가상화 환경을 공격 대상으로 삼고있습니다. 다른 먹튀 없는 바카라 사이트들과 마찬가지로 데이터 암호화와 탈취를 동시에 진행하는 이중 갈취 방식을 사용하며,Cicada3301 와 ALPHV/BlackCat 사이에 상당한 유사성이있어Cicada3301이ALPHV/BlackCat 의 핵심 인원이 만든 것으로 추정되고 있습니다.

Eldorado 는 올해 3월에 처음 등장한 RaaS로 Go 언어로 작성되었으며, 주로 윈도우와 ESXi 환경을 공격 타깃으로삼습니다.Eldorado는 사용자에게 맞춤형 암호화 옵션을 제공하며, 피해자의 데이터를 암호화한 후 몸값을 요구하는 방식으로 운영됩니다. 이 먹튀 없는 바카라 사이트는 빠르게 성장하며 다양한 산업에서 피해를 입히고 있습니다.

이 밖에도LockBit 3.0빌더를 사용하여 제작된 브레인사이퍼(Brain Cipher)먹튀 없는 바카라 사이트가 발견되었으며, 특별히 맞춤형으로 제작된 버전을 이용하여 인도네시아의 국가 데이터 센터(Pusat Data Nasional)를 공격하기도 했습니다.