ESRC 주간 Email 위협 통계 (4월 셋째주)

ESRC에서는 자체 운영 중인 이메일 모니터링 시스템의 데이터를 통해 이메일 중심의 공격이 어떻게 이루어지고 있는지 공유하고 있습니다. 다음은 04월 18일~04월 24일까지의 주간 통계 정보입니다.

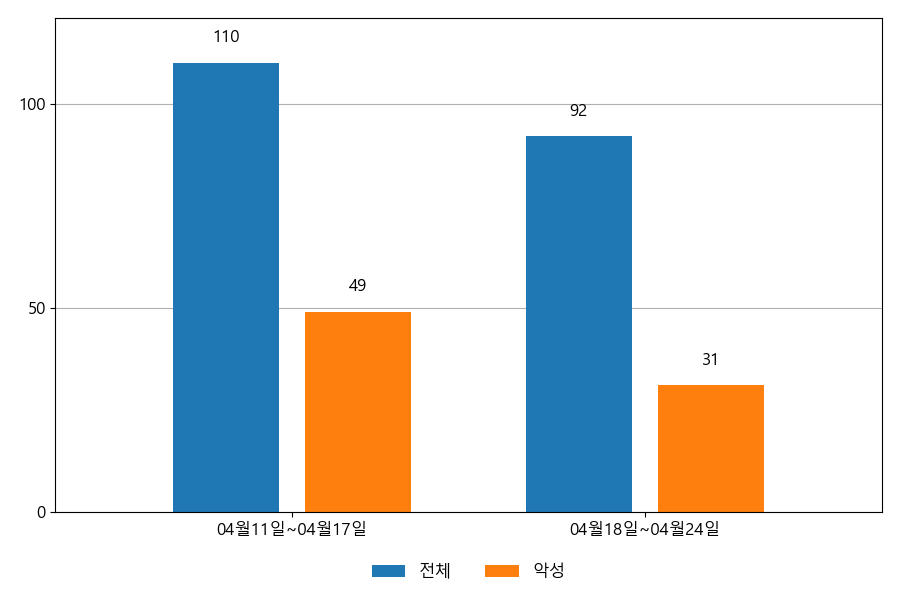

지난주 이메일 유입량은 총 92건이고 그중 악성은 31건으로 33.7%의 비율을 보였습니다. 악성 이메일의 경우 그 전주 49건 대비 31건으로 18건이 감소했습니다.

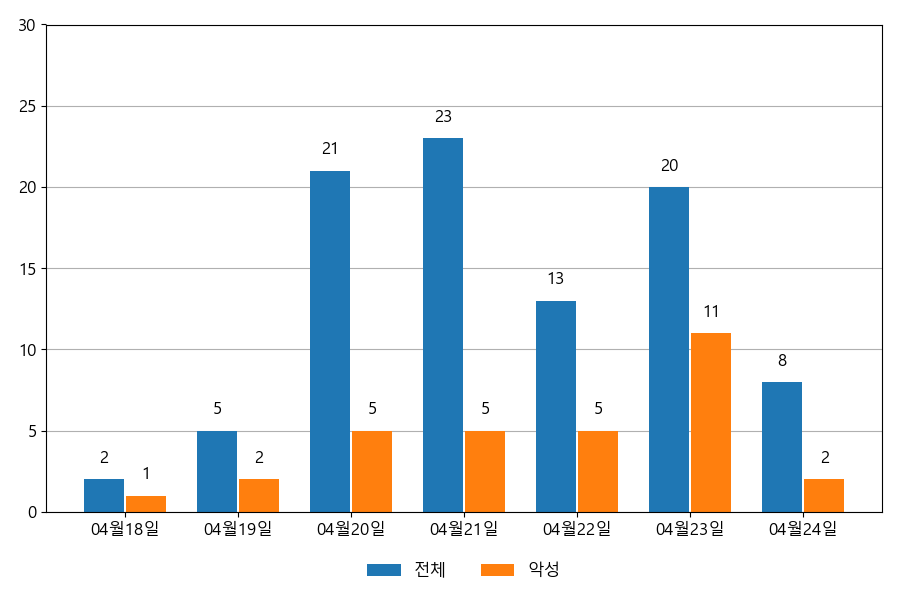

일일 유입량은 하루 최저 2건(악성 1건)에서 최대 23건(악성 11건)으로 일별 편차를 확인할 수 있습니다.

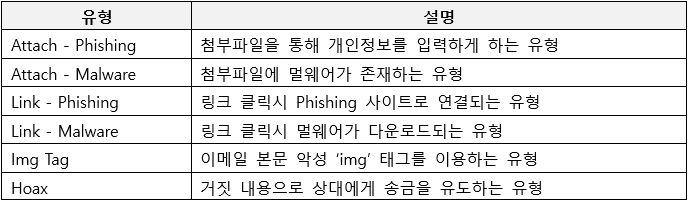

악성 이메일을 유형별로 살펴보면 31건 중 Attach-Malware형이 48.4%로 가장 많았고 뒤이어 Attach-Phishing형이 25.8%를 나타냈습니다.

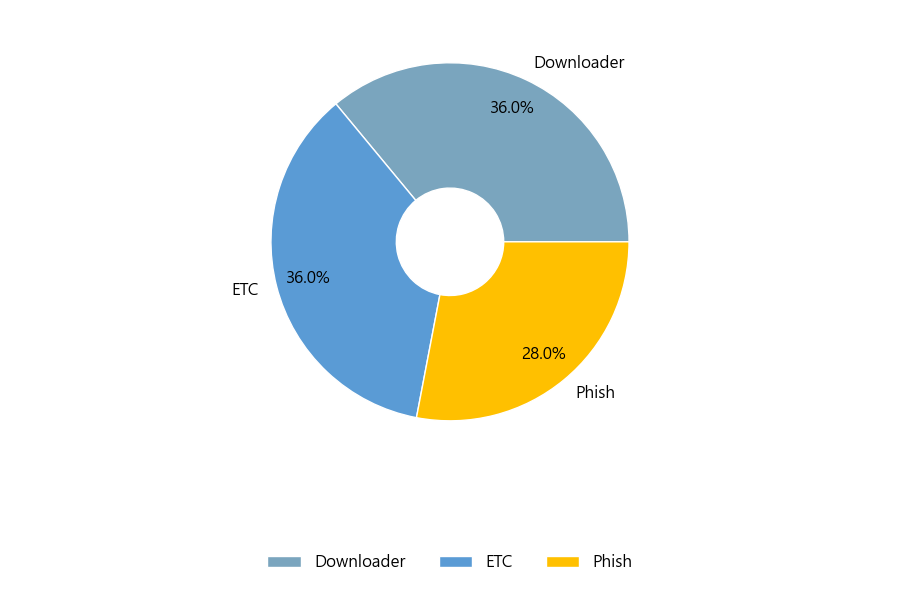

첨부파일은 ‘Downloader’형태가 36.0%로 제일 큰 비중을 차지했고 뒤이어 ‘ETC’, ‘Phish’가 각각 36.0%, 28.0%의 비중을 차지했습니다.

지난 주 같은 제목으로 다수 유포된 위협 이메일의 제목들은 다음과 같습니다.

ㆍYour shipment address is invalid

ㆍInvalid shipment address

ㆍQuotation Request - PR No : PR0078966

ㆍPAYMENT RECEIPT(MT103)

ㆍoverdue invoice Of 03/22/2021

ㆍReceived Fax From: 1613290**** -TSID: WellCare RDTAP08

ㆍPlease, manage your data

ㆍRe: SF09info=?utf-8?B?ODY2MTkzKioqKueahOeUteWtkOWPkeelqOW3suWPkQ==?=

ㆍPURCHASE ORDERr P878493.

ㆍRE: Purchase Order No. : PO9448882-04-22-2021

지난 주 유포된 위협 이메일 중 대표적인 악성 첨부파일 명은 다음과 같습니다.

ㆍrequest.zip

ㆍInvoice-097info023.xlsx.shtml

ㆍSOA.gz

ㆍXe-VM859405

ㆍINV+PACKING LIST.gz

ㆍorder P878493.rar

ㆍPO944888299393.pps

ㆍPO944888299393.ppt

ㆍSwift receipt.bz

ㆍDHL customer tracking details.pdf

상기 이메일과 첨부파일을 확인할 경우 주의가 필요합니다.

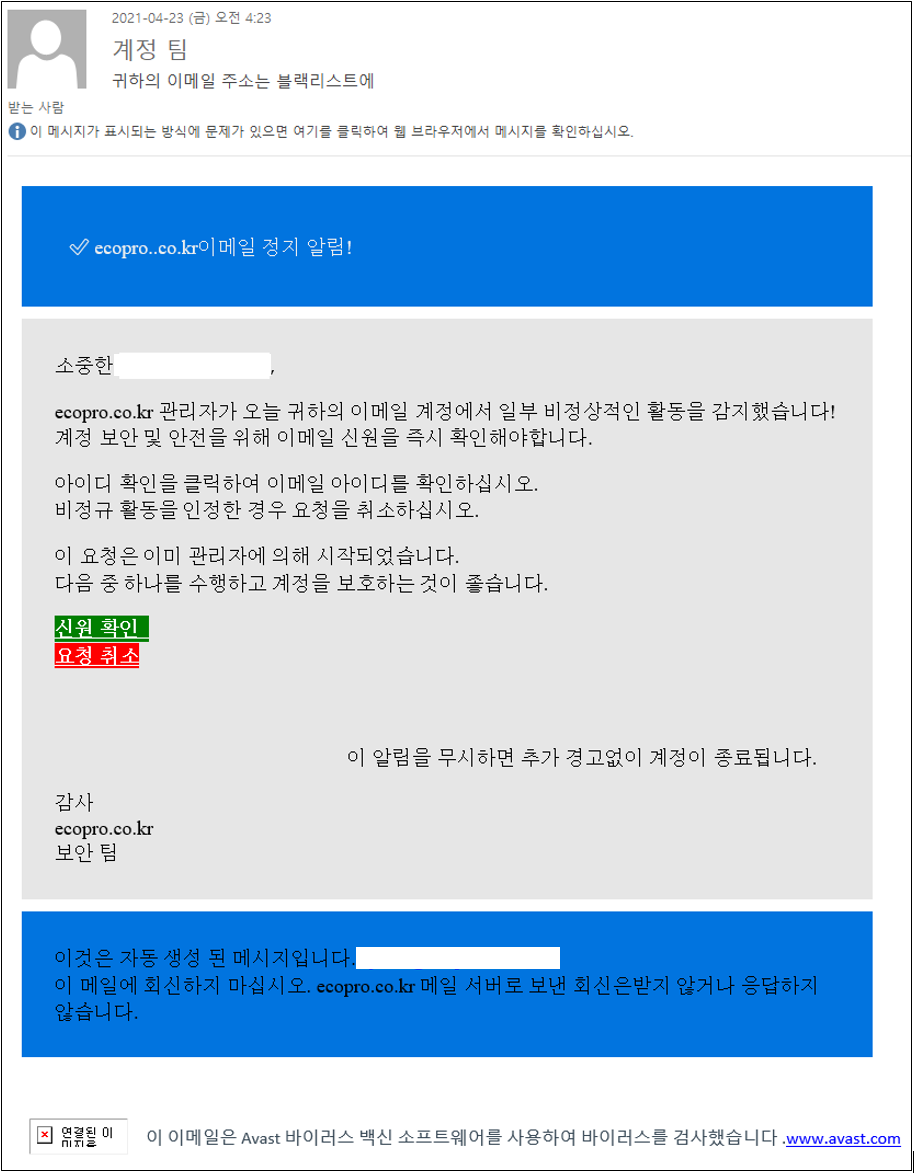

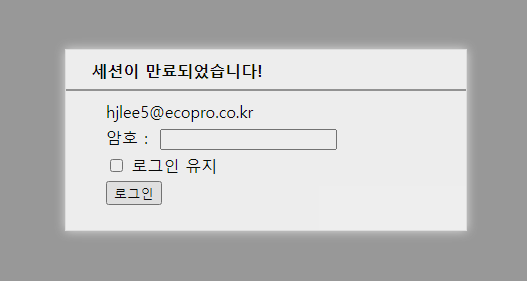

이번주 Pick으로는 특정 메일서버의 바카라 전부팀을 사칭하는 Phishing 이메일을 선정했습니다. 신원확인 링크를 클릭시 세션 만료로 암호를 입력하도록 유도하고 로그인 버튼을 클릭하면 해당 정보가 유출되게 됩니다. 이번 이메일은 바카라 전부팀, 백신 검사 등 바카라 전부을 강조하는 특징을 가지고 있어 특히 주의가 필요합니다.

※ 참고

지난 주간 Email 위협 통계 확인